企业基于JSP编码的网站前端页面XSS攻击防范分析

日期 : 2026-01-29 22:13:26

在数字化时代,企业网站安全性至关重要。JSP技术因动态渲染、与后端无缝集成的优势被广泛应用,但编码不规范易引发XSS攻击。XSS攻击通过注入恶意脚本窃取信息、篡改页面,危害企业与用户利益。本文结合实际,剖析其原理、类型、防范痛点及策略,为企业提供参考。

一、XSS攻击核心原理与JSP前端的适配性分析

(一)XSS攻击核心原理

XSS攻击本质是Web应用将未校验的不可信用户输入,作为代码输出到前端,被浏览器解析执行。核心是“输入未校验、输出未编码”,攻击者通过表单、URL等场景注入恶意脚本,供其他用户访问时触发。

XSS攻击危害直接作用于用户,依托浏览器解析执行,轻则破坏页面,重则窃取信息、劫持会话,甚至控制终端。

(二)JSP前端易遭受XSS攻击的核心原因

JSP易遭XSS攻击主要有三点:一是动态渲染时,开发者直接输出后端数据未预处理;二是前后端交互频繁,表单、URL等场景易成为注入入口;三是开发者安全意识薄弱,防护手段简单,无法抵御变异脚本。

二、企业JSP前端页面常见XSS攻击类型及实战场景

JSP前端常见XSS攻击分为反射型、存储型、DOM型三类,均依赖输入输出漏洞,差异主要在攻击方式和危害时长。

(一)反射型XSS攻击(非持久型)

反射型XSS恶意脚本不持久存储,通过URL、表单传入服务器后直接反射回前端,需诱导用户点击恶意链接或提交表单触发,属于一次性攻击。

实战场景:某企业JSP搜索页直接输出搜索关键词,攻击者构造含恶意脚本的URL诱导用户点击,可实现弹窗或窃取Cookie、劫持登录状态。

此类攻击多出现于搜索框、登录验证等场景,构造简单,是攻击者首选。

(二)存储型XSS攻击(持久型)

存储型XSS恶意脚本被存入服务器(数据库、评论列表等),所有访问该页面的用户都会触发攻击,具有持续性,无需反复诱导。

实战场景:某企业JSP评论功能未过滤输入,攻击者注入的恶意脚本被存入数据库,访问评论页的用户Cookie会被窃取,可能导致信息被篡改。

此类攻击多见于评论、文章发布等场景,影响广、危害久,严重破坏企业公信力。

(三)DOM型XSS攻击(客户端型)

DOM型XSS无需经过服务器,完全在客户端通过DOM操作漏洞,注入恶意代码篡改页面结构触发,隐蔽性强,防范难度大。

实战场景:某JSP页面通过JavaScript获取URL参数并以innerHTML插入页面,攻击者构造含恶意代码的URL,用户访问后会触发脚本执行;jQuery的.html()方法拼接未处理输入也易引发此类攻击。

此类攻击不经过服务器,难以通过后端防护检测,是防范难点。

三、企业JSP前端XSS攻击防范现状及核心痛点

多数企业网站建设虽重视XSS防护,但仍存在诸多问题,核心痛点集中在认知、技术、管理三个层面。

(一)认知层面:安全意识薄弱,存在认知误区

部分开发者重业务、轻安全,误认为过滤<script>标签即可防护,或依赖客户端验证,且不了解JSP输出方式的安全隐患,盲目编码引入漏洞。

(二)技术层面:防护手段单一,缺乏系统性

1. 过滤简单:仅替换基础危险字符,无法抵御变异脚本;

2. 编码不当:未区分输出场景采用统一编码,或不编码,导致防护失效;

3. 忽视DOM防护:重点关注后端校验,未管控危险DOM操作API;

4. 依赖漏洞组件:使用的JSP框架、前端插件有漏洞且未及时更新。

(三)管理层面:缺乏完善的安全管控体系

企业无JSP前端开发安全规范,编码行为随意;缺乏常态化漏洞扫描和台账管理;员工安全培训不足,防护措施滞后于攻击技术。

四、企业JSP前端页面XSS攻击核心防范策略

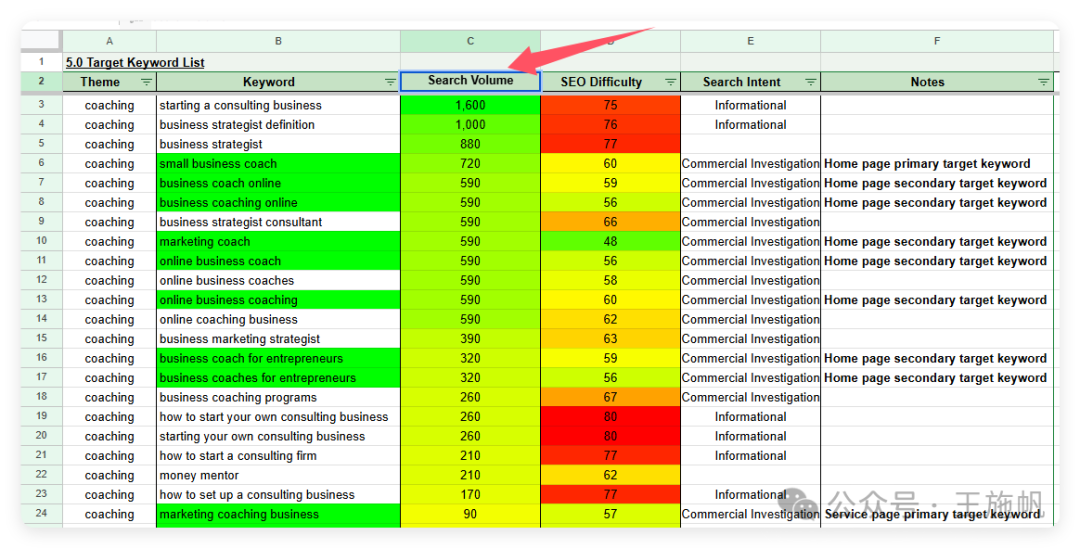

结合攻击特点和防范痛点,坚持“输入校验、输出编码、客户端管控、后端协同、常态化检测”原则,构建全流程防护体系。

(一)核心原则:坚持“输入校验+输出编码”双重防护

双重防护是核心,贯穿所有输入输出场景,从源头阻断注入漏洞。

1. 输入校验:建立白名单机制,明确输入规则,前端初步校验、后端重复校验;富文本输入可借助HTML Purifier等工具过滤恶意脚本。

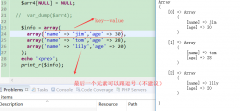

2. 输出编码:按场景采用对应编码方式,将特殊字符转为HTML实体,避免脚本执行,核心场景及方式如下:

(1)HTML标签内:用JSTL的<c:out>标签替代直接输出,实现自动编码;

(2)JavaScript内:将特殊字符转为Unicode编码;

(3)URL参数中:用URLEncoder.encode()方法编码;

(4)表单值:结合HTML编码和表单校验防护。

(二)客户端管控:防范DOM型XSS攻击,规范前端操作

针对DOM型XSS的隐蔽性,重点规范前端操作,管控危险行为。

1. 规范DOM API:用innerText、textContent等安全方法替代innerHTML,避免使用document.write()等危险方法;

2. 管控内联事件与脚本:禁止内联事件拼接用户输入,改用addEventListener()绑定事件;禁止内联脚本写入动态数据,脚本单独存放;

3. 限制Cookie操作:为Cookie添加HttpOnly和Secure属性,阻断窃取路径、强化传输安全。

(三)后端协同:强化数据管控,筑牢防护底线

前后端联动防护,强化后端数据管控,弥补前端防护不足。

1. 构建自定义XSS过滤器:拦截所有HTTP请求,清洗参数后传递给业务逻辑,实现全接口防护;

2. 限制参数长度:合理设置输入参数长度,压缩恶意脚本注入空间;

3. 启用CSP:通过后端响应头设置CSP,限制脚本来源,禁止内联脚本,作为最后防线;

4. 更新第三方组件:定期排查框架、插件漏洞,及时升级修复。

(四)管理层面:完善安全体系,强化常态化防护

通过完善管理体系,确保防护措施落地,实现长效防护。

1. 制定安全规范:明确输入输出、DOM操作等标准,规范编码行为;

2. 常态化检测:用OWASP ZAP等工具扫描漏洞,建立台账,配合人工渗透测试排查隐蔽漏洞;

3. 加强培训考核:开展安全培训,提升员工能力,将安全编码纳入绩效考核。

五、防范效果验证与注意事项

(一)防范效果验证

实施防护策略后,需通过三类测试验证效果,确保抵御各类XSS攻击:

1. 漏洞扫描测试:用专业工具扫描所有输入输出场景,排查未修复漏洞;

2. 人工渗透测试:构造各类恶意脚本,验证防护措施有效性;

3. 场景化测试:针对三类攻击典型场景,验证防护无遗漏。

(二)核心注意事项

1. 避免过度过滤:平衡安全与用户体验,采用白名单仅剔除恶意内容;

2. 不依赖单一防护:结合多重手段构建多层次体系,避免防护失效;

3. 持续更新策略:关注Web安全动态,及时更新过滤规则和安全组件;

4. 重视HTTPS部署:强化数据传输安全,配合Secure属性提升Cookie安全性。

六、结论

XSS攻击核心是JSP编码不规范、防护不到位,三类攻击危害企业与用户利益。当前企业防护存在意识薄弱、手段单一、管理不完善等问题,需通过“输入校验+输出编码”核心防护,强化客户端管控和后端协同,完善管理体系,实现全流程防护。

JSP前端XSS防范是长期任务,企业需树立“安全优先”理念,将防护融入全流程,持续优化策略、关注安全动态,提升防护水平,应对复杂网络安全环境。

上一篇:企业电子商务网站流量提升策略探析

下一篇:没有了

相关文章

相关文章

精彩导读

精彩导读

热门资讯

热门资讯